現代網絡病毒通常是一個團隊 – 木馬病毒,勒索軟件和Mimikatz。勒索軟件扮演賺錢的角色,這樣的原因很容易理解。當您公司的所有計算機上的數據,包括報告,發票,運費單和許多重要文件都被加密時,做生意是不可能的。但是要同時感染網絡中的所有計算機很困難,因為大多數計算機使用密碼。為了消除這樣的障礙,勒索軟件開發人員決定使用黑客工具來收集密碼。Mimikatz是最受歡迎的黑客工具之一,惡意軟件創作者用它來消除安全防護。在本文中,您將看到Windows漏洞的解釋,以及Mimikatz與木馬病毒和勒索軟件一起的使用。

關於Windows密碼管理系統

你可能听说过这样的观点:Windows 不会将密码以原始格式保存(即没有加密,像明文)。这种错觉在系统管理员和有经验的Windows用户中广泛传播。从某种程度上来说,他们是对的 – 你很可能永远不会在任何日志或文件中看到“原始”密码。但是,在Windows 10中使用的HTTP Digest身份验证系统不仅需要密码的哈希值,就像原始的HTTP Digest身份验证一样,还需要确切的密码。

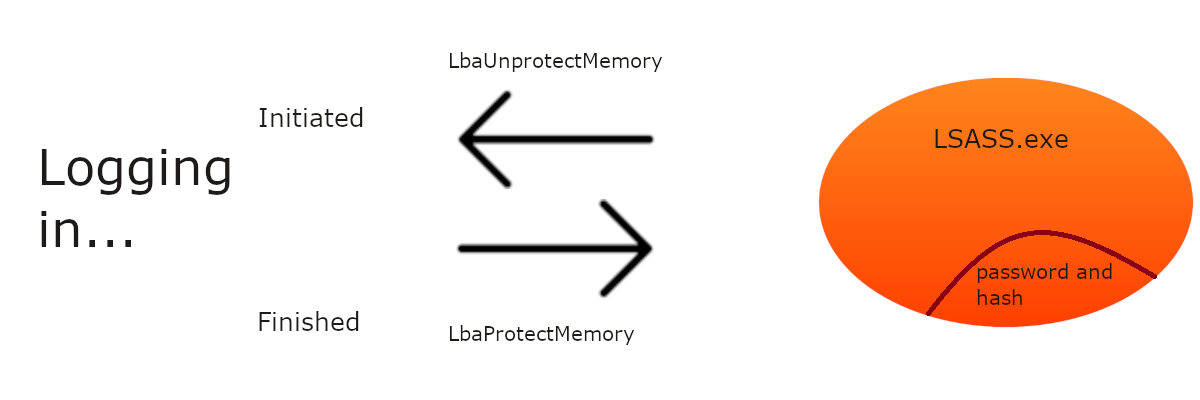

密码及其哈希值被加密保存在LSASS.exe进程的内存中,该进程与系统一起启动,并属于负责执行基本系统功能的低级进程。当您登录您的Windows账户时,哈希值和密码会从LSASS.exe的内存中提取,然后被解密并与您输入的密码进行比较。当哈希值和密码匹配时,系统允许您登录。认证完成后,提到的凭据将再次加密并保留在LSASS进程的内存中,直到下次需要使用。

問題是什麼?

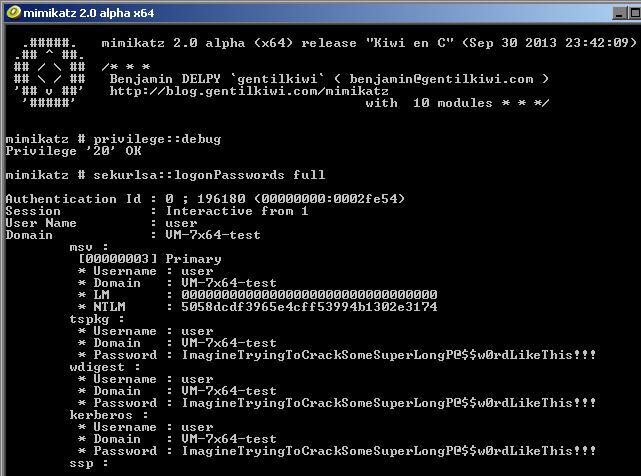

提取和解密过程,以及认证过程后的加密,都是通过Win32函数LsaUnprotectMemory和LsaProtectMemory1实现的。由于这些函数与操作系统中的其他函数一样被广泛使用,它们可以被其他程序使用,例如,黑客工具。利用Mimikatz使用的特定算法,这些工具可以调用LsaUnprotectMemory,在控制台中获取“原始”密码及其哈希值。

Windows身份驗證方案

这样的工具使用问题隐藏在CPU和操作系统交互机制中。在Windows启动记录初始化后,您的处理器会创建虚拟内存级别,称为“环”(rings),它们相互隔离。处理器上的指令集位于Ring 0,与主板相关的设备驱动位于Ring 1,操作系统的基本进程和外设设备驱动位于Ring 2。整个操作系统(用户交互部分)位于Ring 3。2。在不同环(rings)上运行的程序无法相互交互。因此,黑客工具必须比简单的程序更大才能成功运行。它们必须在与外设设备驱动程序和系统进程在同一环(ring)上启动。而Mimikatz就是为了符合这些条件而设计的。

如果病毒在系统中实现得很深入,它可能会控制整个计算机。幸运的是,Mimikatz是专门用来从系统中挖掘密码的,因此它无法破坏您的Windows系统。但是假设那些开发和分发木马病毒的网络罪犯决定使用Mimikatz来入侵密码。对于这些人来说,使用另一个低级工具使您的系统发生故障会有什么问题呢?

關於Mimikatz與勒索軟件聯合行動

感染企业网络并不容易。要做到这一点,初步病毒(通常是木马),稍后将注入勒索软件,必须能够访问该网络中的所有计算机。而Mimikatz被称为为恶意软件分发者提供此访问权限。

要成功破解网络中所有计算机,必须将Mimikatz注入到具有管理员用户帐户的计算机上。它可以是系统管理员的PC,也可以是秘书或其中一名员工的计算机 – 不论哪一个。主要的标准是管理员用户帐户。具有这样的帐户,Mimikatz可以破解连接到受攻击网络的所有计算机的密码。在破解密码后,先前注入了黑客工具的木马会在该网络的所有计算机中注入勒索软件,然后启动加密过程,其中包含先前与黑客工具一起注入的后门。

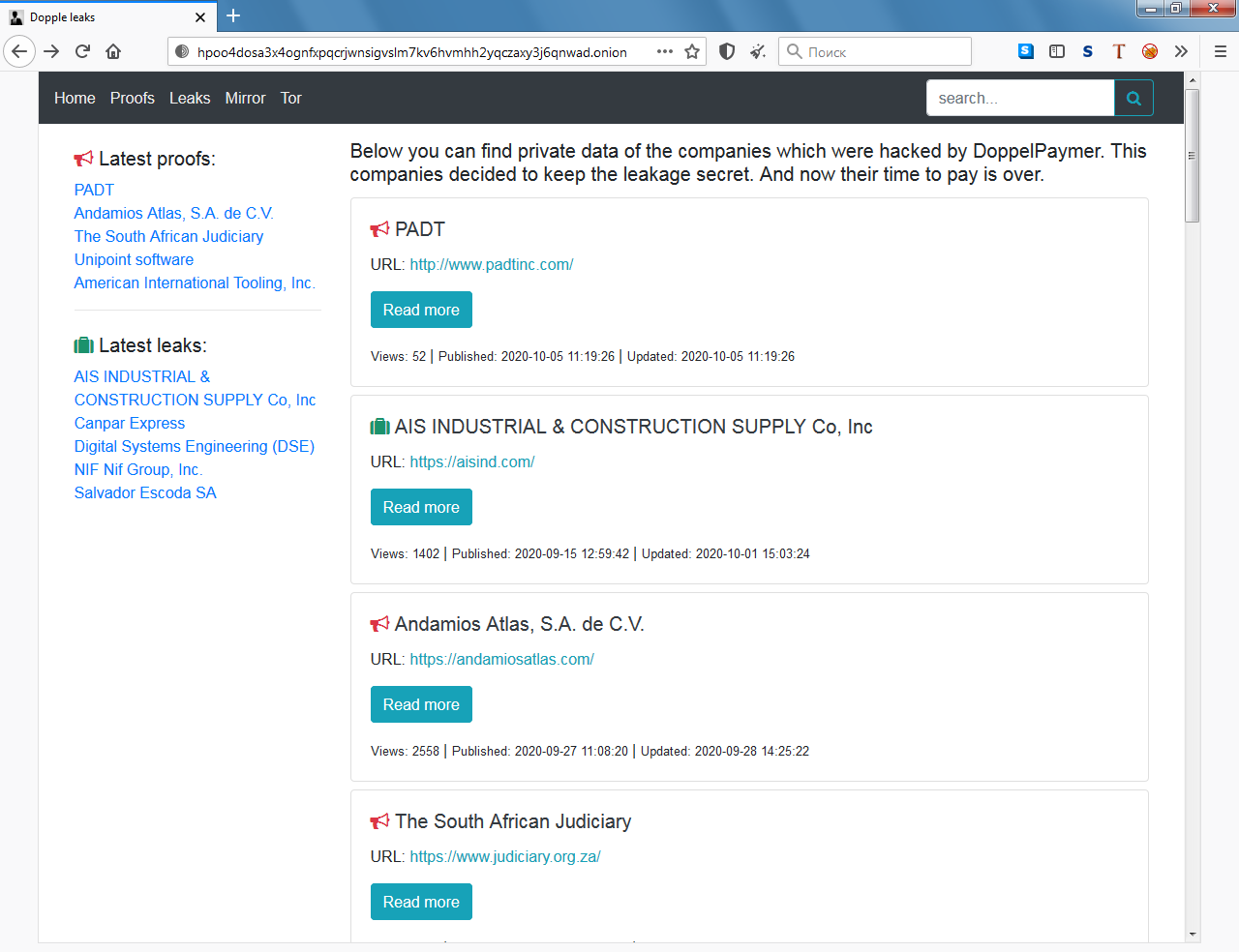

所有现代的全球性攻击都是这样进行的。WannaCry勒索软件攻击及其衍生版本的攻击正是因为Mimikatz和提及的勒索软件的联合行动。这些攻击似乎规模足够大,足以在大型组织的网络安全中做出所有必要的修正。但是如今,即使在2020年,美国的医院也遭受了勒索软件攻击,攻击方式与之前相同。公司范围的攻击中,最大的份额在DOPPELPAYMER勒索软件之后,该软件与Mimikatz和木马病毒合作,感染整个网络,并要求根据公司规模而定的巨额赎金。除了文件加密外,DOPPLEPAYMER的开发人员还窃取了被攻击公司的数据。

由 DOPPELPAYMER 開發人員託管的網站,用於發布被盜憑證和數據

如何避免網絡中的勒索軟件攻擊?

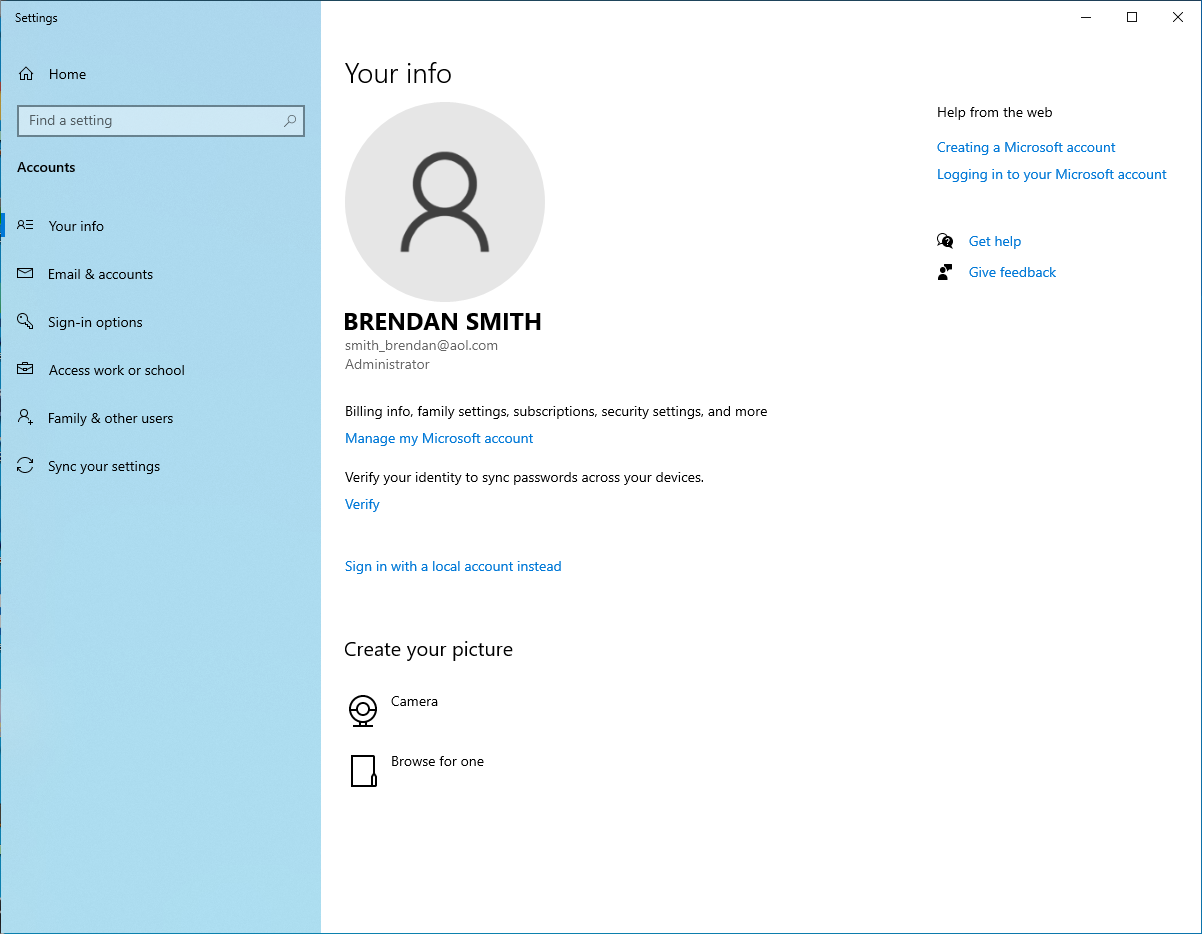

大多数“肮脏工作”是由Mimikatz完成的。因此,要减少成功的勒索软件攻击机会,您需要阻止Mimikatz的成功活动。有一种方法可以防止密码被破解 – 将其从所描述的LSASS.exe进程的内存中删除。微软为此提供了一个完美的解决方案 – 在系统中使用Microsoft账户进行授权。

使用Microsoft账户登录禁用了在LSASS内存中保存密码 – 密码将保存在Microsoft服务器上。哈希仍然可用,但仅凭哈希获取“原始”密码很困难。因此,只需执行一个简单的步骤,不费时也不会产生问题,您就可以至少保护您的系统免受勒索软件的助手。

正如之前提到的,所有的勒索软件攻击都是由木马病毒引发的。在我们网站上的大量文章中描述了可以预防木马注入的步骤:

- 不要点击可疑电子邮件中的链接。这可能导致下载木马、广告软件或钓鱼网站,从而盗取您的Facebook/Twitter/LinkedIn账户凭据。

- 不要打开来自可疑电子邮件地址的附件。即使看起来像是来自物流服务的信息,最好花五分钟回忆一下是否有待处理的快递。最好的做法是在物流公司的网站上查看真实的电子邮件,并将在电子邮件中找到的地址与网站上的地址进行比较。

- 避免使用破解软件或破解工具。使用破解软件的用户可能会在安装包中添加木马病毒以赚取利润,这与破解工具的开发者相似。

這些簡單的規則將幫助您避免大多數勒索軟件攻擊。

User Review

( votes)References

- LSASS.exe进程函数的技术细节

- 有关内存隔离的更多信息,请参见维基百科