RedLine Stealer 是一種惡意程序,旨在從受感染的系統中獲取各種個人信息。 它可能作為獨立的惡意軟件傳播,也可能與其他一些惡意應用程序一起傳播。 此惡意軟件是銀行竊取程序的一個示例。 但是,它也可以深入不同的瀏覽器以獲取其他各種類別的信息。

什麼是竊取者惡意軟件?

Stealer 是一種惡意軟件類型,旨在從受感染的機器上獲取某些特定的數據類型。 此類惡意軟件有時與間諜軟件混淆,然而,後者盡其所能 從系統中獲取。 同時,一些竊取者甚至可以搜索特定文件或特定格式的文件 – 例如,AutoCAD 藍圖或 Maya 項目。 這使他們更有效,但是,他們需要更多的技能和控制才能成功。

竊取者試圖盡可能隱蔽,因為他們的效率在很大程度上取決於他們在系統中停留而未被發現的時間。 當然,某些樣本執行其基本操作然後自毀。 但也有一些會一直運行,除非它們被檢測到或有來自 C&C 服務器的自毀命令。

RedLine 竊取器功能

RedLine 竊取程序的行為通常類似於銀行竊取程序,因為它的主要目標是保存在網絡瀏覽器中的銀行憑據。 為了滿足這一需求,RedLine 能夠深入挖掘任何瀏覽器——包括 Chromium、基於 Gecko 的瀏覽器和其他瀏覽器。 但除了銀行數據外,它還會獲取保存在瀏覽器中的 cookie 和密碼。 儘管如此,沒有多少流行的瀏覽器將後者保留為純文本形式,因此它更多地是為了攻擊替代應用程序的用戶。

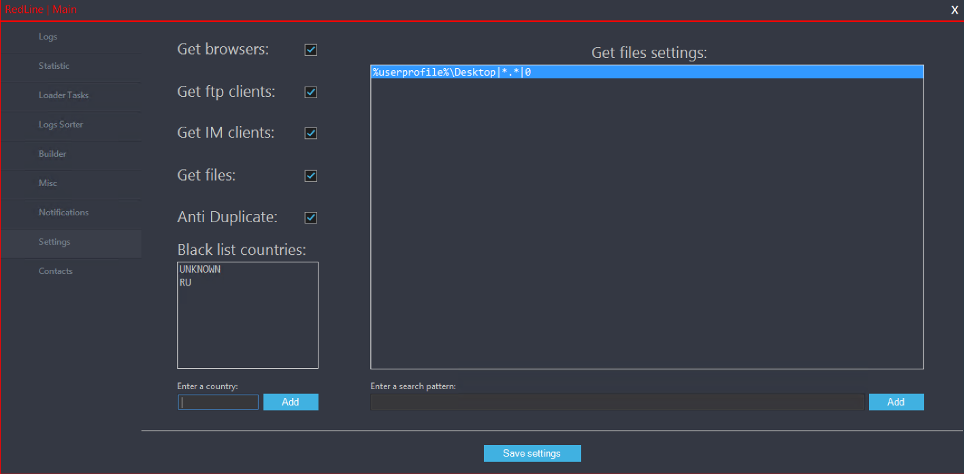

RedLine Stealer 管理面板

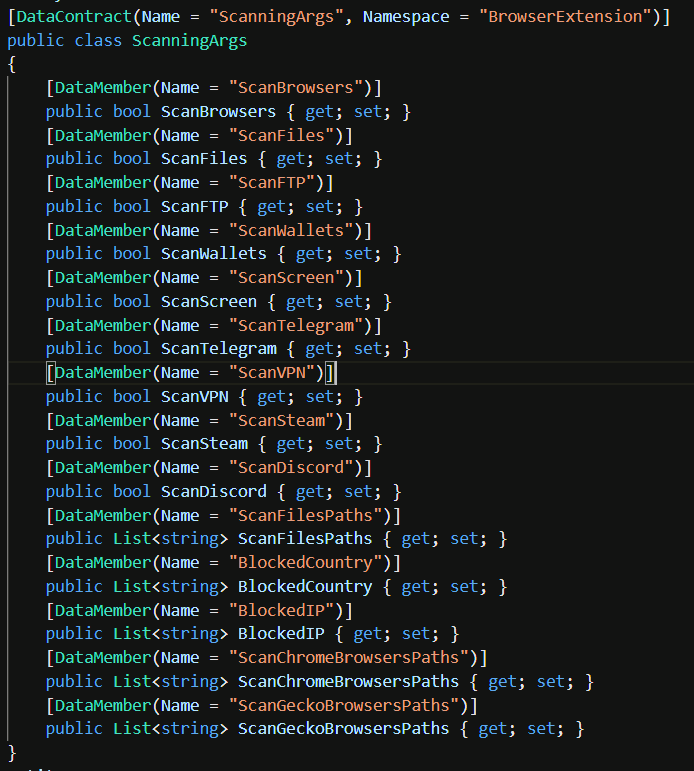

然而,Web 瀏覽器並不是該竊取者的唯一信息來源。 與它們一起,RedLine 惡意軟件會掃描設備中的各種應用程序,例如 Telegram、Discord 和 Steam。 它還旨在獲取 FTP/SCP 和 VPN 連接 的憑據。 它的代碼通過逆向工程恢復,還顯示了它掃描加密錢包然後竊取其信息的能力。

在程序結束時,RedLine 收集有關係統的詳細信息 – 操作系統版本、安裝的硬件、軟件列表、IP 地址 等等。 然後,收集到的整個信息包都存儲在 ScanResult 文件夾中。 後者是在與竊取者執行文件相同的目錄中創建的。

紅線技術分析

到達目標機器後,RedLine 惡意軟件會啟動一個進程 – Trick.exe,以及一個控制台窗口實例。 不久之後,它與地址為 newlife957[.]duckdns[.]org[:]7225 的命令和控制服務器建立了連接。 值得注意的是,初始代碼包含相當合法的功能 – 可能取自真實程序。 惡意內容通過初始代碼中的功能動態下載。 這種技巧用於贏得一些時間,以便在初始訪問後禁用系統內部的反惡意軟件解決方案。

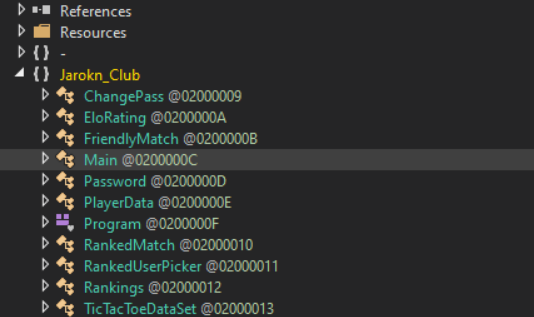

RedLine 代碼中的 TicTacToe 引用

安裝惡意負載後,惡意軟件所做的第一件事就是檢查 PC 的 IP 地址。 為此,它使用 api[.]ip[.]sb 站點。 如果與其內部黑名單(不允許在其中啟動的國家和 IP 地址)沒有衝突,惡意軟件就會繼續進行進一步的操作。 RedLine 按照配置後收到的列表開始逐步掃描環境。

在受感染的 PC 上掃描要竊取的元素的順序

然後,它會形成一個日誌文件,其中包含從受攻擊系統中提取的信息。 無法查看所有詳細信息,因為惡意軟件在數據提取階段具有數據加密功能。 但是,數據類型清晰可見,因此您可以預料到該惡意軟件與惡意軟件共享的內容。

RedLine Stealer 收集的數據類型

| 函數名稱 | 描述 |

|---|---|

| ScannedBrowser | 瀏覽器名稱、用戶配置文件、登錄憑據和 cookie |

| FtpConnections | 有關目標計算機上存在的 FTP 連接的詳細信息 |

| GameChatFiles | 與找到的任何遊戲相關的遊戲內聊天文件 |

| GameLauncherFiles | 已安裝的遊戲啟動器列表 |

| InstalledBrowsers | 已安裝瀏覽器列表 |

| MessageClientFiles | 位於目標機器上的消息傳遞客戶端的文件 |

| City | 檢測到的城市 |

| Country | 檢測到的國家 |

| File Location | malware.exe文件執行路徑 |

| Hardware | 有關已安裝硬件的信息 |

| IPv4 | 受害者 PC 的公共 IPv4 IP 地址 |

| Language | OS language |

| ScannedFiles | 在系統中發現可能有價值的文件 |

| ScreenSize | 目標系統的屏幕分辨率 |

| 函數名稱 | 描述 |

|---|---|

| ScannedWallets | 有關在系統中找到的錢包的信息 |

| SecurityUtils | 所有檢測到的防病毒程序的列表和狀態 |

| AvailableLanguages | 目標 PC 上操作系統版本支持的語言 |

| MachineName | 目標機器的名稱 |

| Monitor | 執行瞬間的屏幕截圖 |

| OSVersion | 有關操作系統版本的信息 |

| Nord | NordVPN 的憑證 |

| Open | OpenVPN 的憑據 |

| Processes | 系統中運行的進程列表 |

| SeenBefore | 檢查報告是關於新受害者還是之前受到攻擊的受害者 |

| TimeZone | 被攻擊計算機的時區 |

| ZipCode | 受害者的郵政編碼 |

| Softwares | 被攻擊 PC 上安裝的程序列表 |

| SystemHardwares | 有關 PC 配置的詳細信息 |

不同的研究表明,RedLine 與它所攻擊的瀏覽器並不完全一致。 在 Chrome、Opera、Chromium 和 Chromodo 瀏覽器中觀察到最有效。 在基於 Chromium 以外的其他引擎的應用程序中,有一個基於中文 WebKit 的 360 瀏覽器。 基於 Gecko 引擎的 Web 瀏覽器——Firefox、Waterfox 等——也容易受到攻擊,但竊取者在從中提取數據時有時會遇到問題。

RedLine 惡意軟件以長期留在系統中為目標。 一旦沒有數據留給小偷,許多竊取者都有自我刪除功能。 同時,這個竊取器提供了間諜軟件式的機制:操作員可以命令它自行銷毀,但內部沒有計時器。

RedLine 竊取器 IoC

| 指標 | 類型 | 描述 |

|---|---|---|

| newlife957[.]duckdns[.]org[:]7225 | URL | C2網址 |

| 1741984cc5f9a62d34d180943658637523ac102db4a544bb6812be1e0507a348 | Hash | SHA-256 哈希 – 偽裝(未檢測到) |

| ee4608483ebb8615dfe71924c5a6bc4b0f1a5d0eb8b453923b3f2ce5cd00784b | Hash | 惡意軟件部分的 SHA-256 哈希值 |

| 9dc934f7f22e493a1c1d97107edc85ccce4e1be155b2cc038be8d9a57b2e430f | Hash | 惡意軟件部分的 SHA-256 哈希值 |

| 76ca4a8afe19ab46e2f7f364fb76a166ce62efc7cf191f0f1be5ffff7f443f1b | Hash | 惡意軟件部分的 SHA-256 哈希值 |

| 258445b5c086f67d1157c2998968bad83a64ca3bab88bfd9d73654819bb46463 | Hash | 系統信息採集器的 SHA-256 散列 |

在野外檢測到廣泛的 RedLine 變體

RedLine 竊取器分佈

正如我之前提到的,RedLine Stealer 可能作為單獨的惡意軟件出現,也可能與其他病毒捆綁在一起。 它的活動在最近一段時間迅速增長,因為它對騙子很方便,甚至可以在表面網絡中輕鬆購買。 例如,它的開發者在 Telegram Messenger 中有一個群組,該惡意軟件以不同的訂閱類型提供。 由於竊取器具有出色的功能,因此這些優惠永遠不會過時。

Telegram Messenger 中的 RedLine 營銷機器人

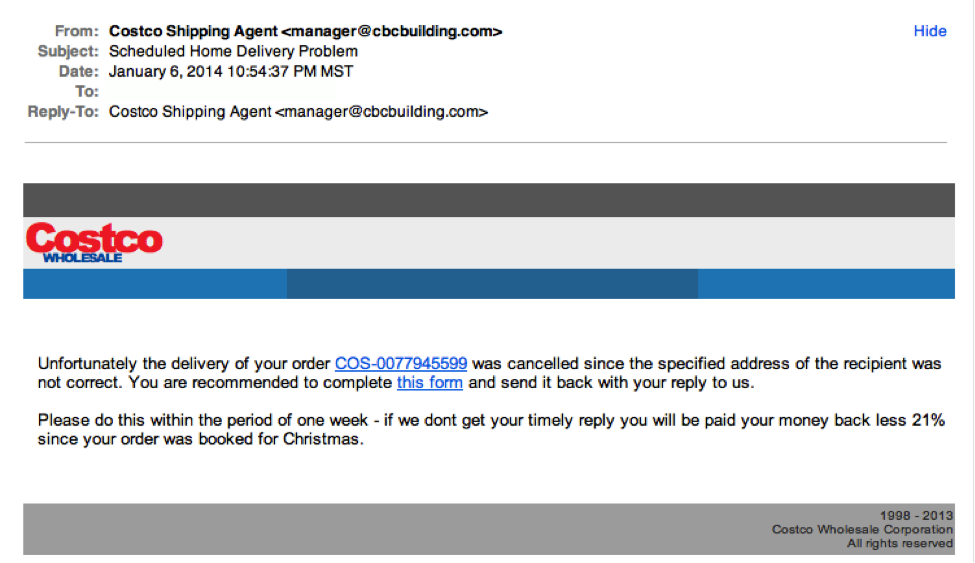

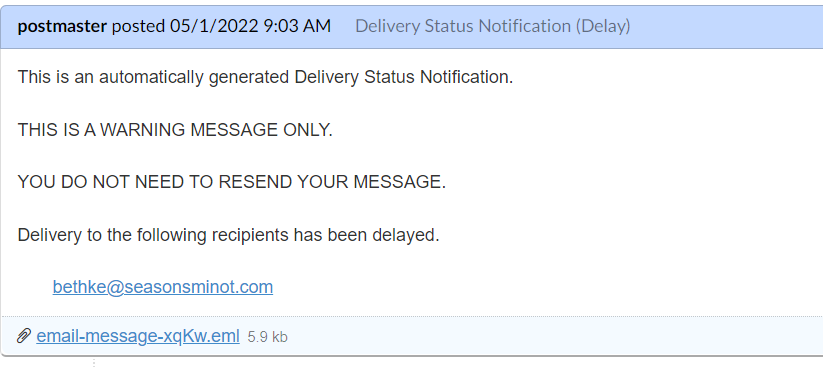

RedLine Stealer 以獨立形式存在,通常通過電子郵件網絡釣魚進行傳播。 或者,它可能會偽裝成一些流行程序的安裝文件,例如 Discord、Telegram、Steam 和破解的應用程序。 在一個特定案例中,RedLine 顯示為瀏覽器擴展,其下載鏈接嵌入到 YouTube 視頻說明中。 然而,網絡釣魚電子郵件仍然是最有效和最流行的惡意軟件分發形式——RedLine Stealer 也不例外。

典型釣魚郵件示例

在與其他惡意軟件一起傳播時,RedLine 經常與不同的勒索軟件樣本搭配使用。 然而,捆綁傳播的最大份額發生在 RedLine 與 Djvu 勒索軟件的複合之後。 實際上,這個勒索軟件不僅具有這個竊取器,還具有其他 2 個惡意軟件——SmokeLoader 後門和 Vidar 竊取器。 這樣的軟件包可以帶走所有有價值的數據,並使計算機充滿其他惡意軟件。 並且不要忘記勒索軟件——它已經造成了你文件的混亂。

What is Djvu ransomware?

STOP/Djvu 勒索軟件是長期存在的網絡犯罪集團的一個顯著例子,它主要恐嚇個人。 他們很快在勒索軟件市場上佔據主導地位,在某個時間點在勒索軟件提交總量中的份額超過 75%。 這些天來,它失去瞭如此大的節奏,但仍然像以往一樣危險。 它給用戶設備帶來的額外惡意軟件可能需要補償新受害者數量的減少。 早些時候,他們正在部署 Azorult 竊取程序,但隨後切換到我們之前提到的惡意軟件。

如何保持保護?

了解傳播方式可為您提供預防它的重要指導。 反垃圾電子郵件的方法是眾所周知的,並且有多種可能的方法。 偽裝成合法應用程序傳播的惡意軟件也是如此。 具有獨特性和偶然性的方法是最難避免的,但仍有可能。

垃圾郵件可以很容易地與真正的郵件區分開來。 幾乎每條可疑的消息都試圖模仿真實的公司或您熟悉的發件人。 但是,它無法偽造發件人的地址,也無法預測您是否正在等待那封信。 實際上,他們可以通過初步網絡釣魚確認您可能會收到哪些電子郵件,但這種情況很少見。 因此,看到一封您不應該收到的奇怪信件及其發件人的不尋常地址意味著 有人試圖愚弄你。 如果信息看起來對您有說服力,最好手動檢查一下。

誘餌郵件的典型例子。 附件包含惡意軟件

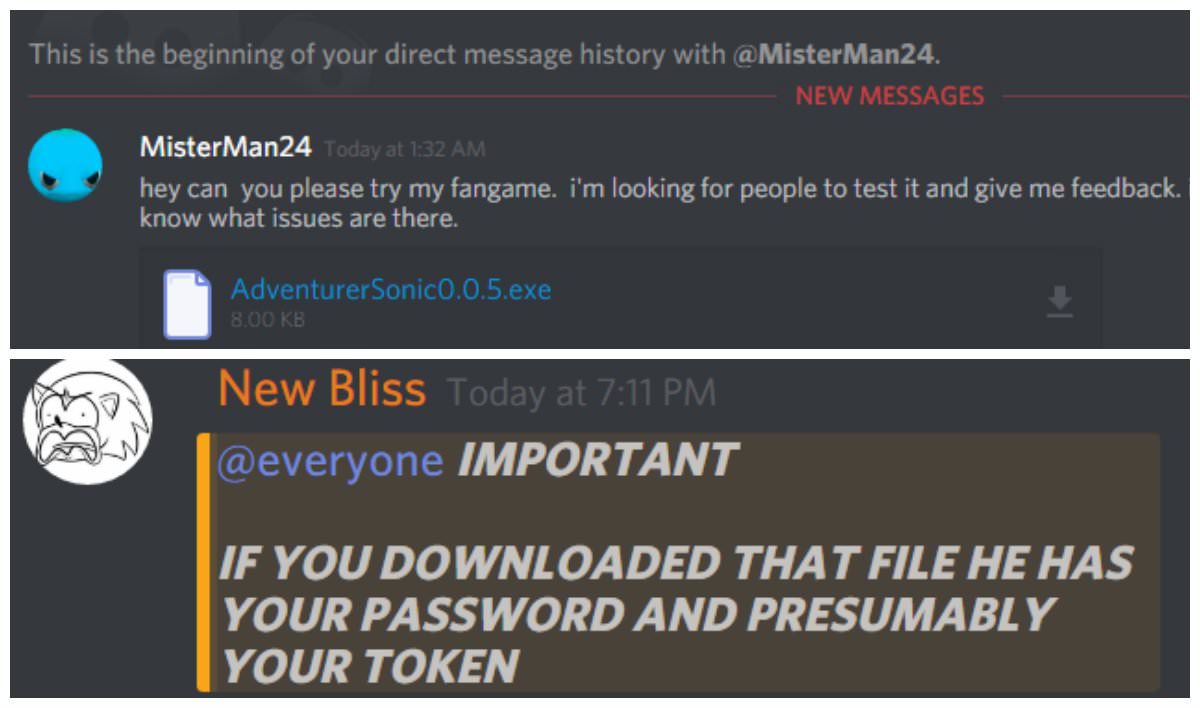

虛假應用安裝程序不需要您過多關注,但需要您遵守規則。 例如,這些假冒產品通常在 Discord 或 Reddit 等在線社區中傳播。 使用它們是有風險的,尤其是當您可以從官方網站免費獲得相同的安裝程序時。 說到破解程序,您應該記住一件事——天底下沒有免費的東西。 即使破解看起來合法,並且您確定發件人,也最好使用反惡意軟件檢查該文件。 通過添加惡意軟件從應用程序破解中獲利的誘惑很大——無論如何,黑客都是違法的。 另一種解決方案是使用軟件的正版副本——付費並從供應商的網站下載。

通過 Discord 傳播的惡意軟件示例

棘手的方法幾乎無法預測和主動檢測。 但是,文件和擴展不會自動啟動。 一旦發現不確定的情況,最好的決定是使用強大的安全解決方案啟動全面掃描。 如果配備現代掃描系統,它肯定會發現人眼看不到的異常活動。