SmokeLoader是一種複雜的後門惡意軟件,以其模塊化的設計而聞名,具有多樣性的惡意功能,取決於其版本中包含的特定模塊。通常與犯罪活動有關,這種惡意軟件通過各種方法部署,例如利用軟件漏洞或利用釣魚技術欺騙用戶執行其載荷。

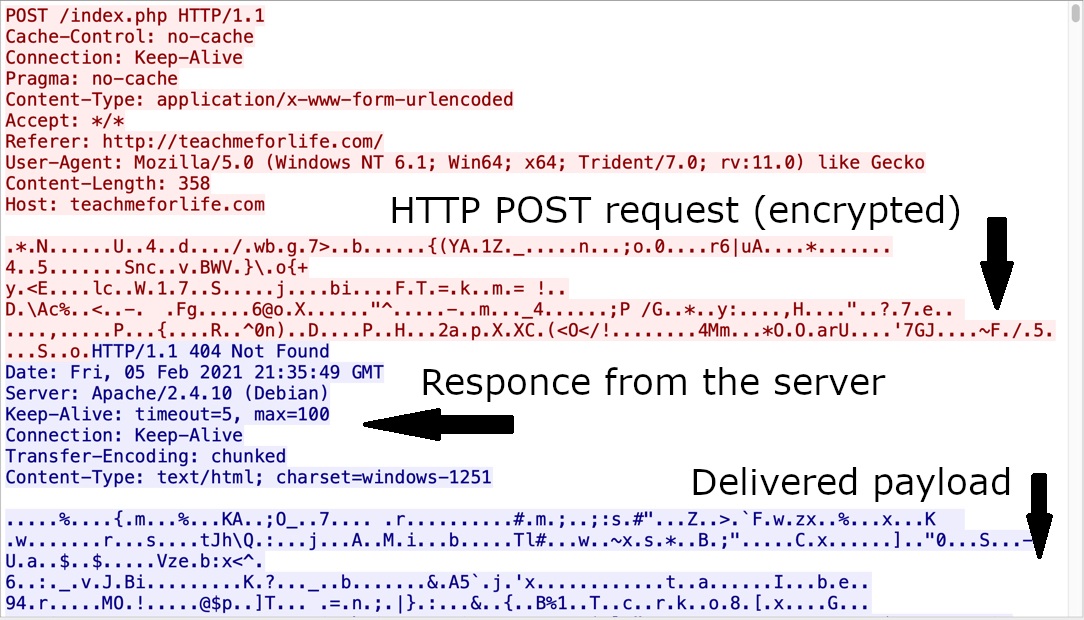

值得注意的是,SmokeLoader使用策略來隱藏其命令和控制(C2)活動,包括生成對像microsoft.com和bing.com等合法網站的請求,以幫助其避免檢測。儘管從這些網站獲得的404錯誤響應,仍然包含與惡意軟件操作相關的數據。這些特性共同有助於SmokeLoader在促成未經授權的訪問、數據竊取和其他網絡犯罪活動方面的有效性。

SmokeLoader後門通常通過垃圾郵件、惡意網站或社會工程學技術等多種方式進行傳播。一旦滲透到系統中,它就會建立持久性,並嘗試聯繫遠程命令和控制伺服器以接收進一步的指令並下載其他惡意軟件。

Trojan:Win32/SmokeLoader的具體行為可能因惡意軟件的版本和配置而有所不同。與SmokeLoader相關的常見活動包括:

- 下載和安裝其他惡意軟件,例如銀行木馬、勒索軟件或信息竊取者。

- 修改系統設置以實現持久性並逃避安全軟件的檢測。

- 捕獲敏感信息,例如登錄憑據、按鍵記錄或個人數據。

- 從命令和控制伺服器更新自身或接收新的指令。

Trojan:Win32/SmokeLoader對受感染系統的安全性和隱私構成了重大威脅。重要的是要安裝最新的防病毒軟件並定期掃描您的系統以查找任何惡意軟件的跡象。此外,養成安全的瀏覽習慣,對電子郵件附件和下載文件保持謹慎,以及保持操作系統和應用程序的更新,可以幫助減少感染的風險。

SmokeLoader描述

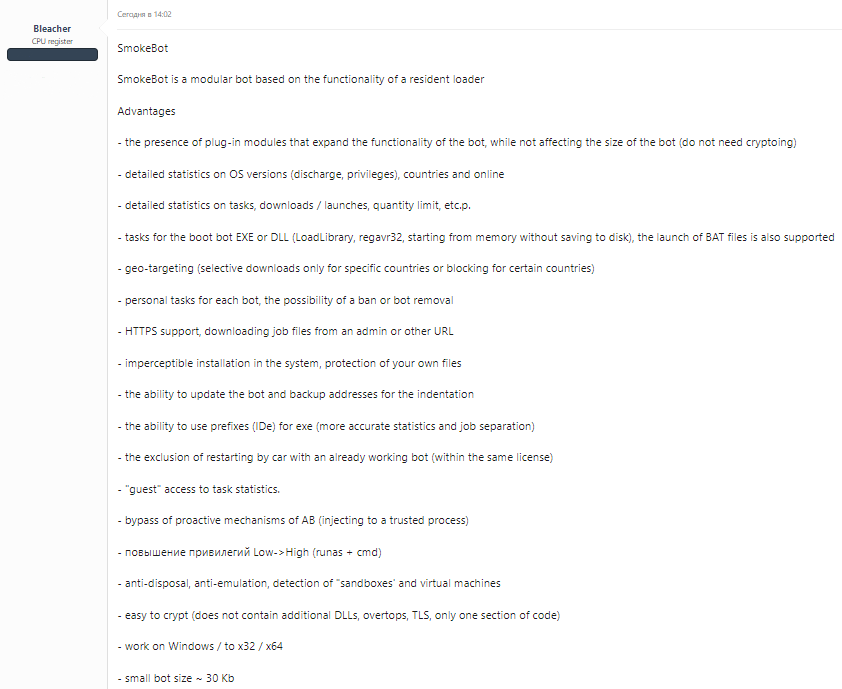

SmokeLoader後門首次出現於2014年 – 正值勒索軟件時代的初期。只有少數其他惡意軟件可以自誇在推出後的8年內保持活躍。儘管如此老化,這個後門具有許多功能,使其能夠保持實用性。首先,它的體積非常小 – 載荷僅約30千字節。通常這類惡意軟件的文件大小至少為100 KB,通常約150-200千字節。這已經使它在受保護的系統中更容易處理,因為一些用於惡意軟件檢測的YARA規則會注意文件大小。

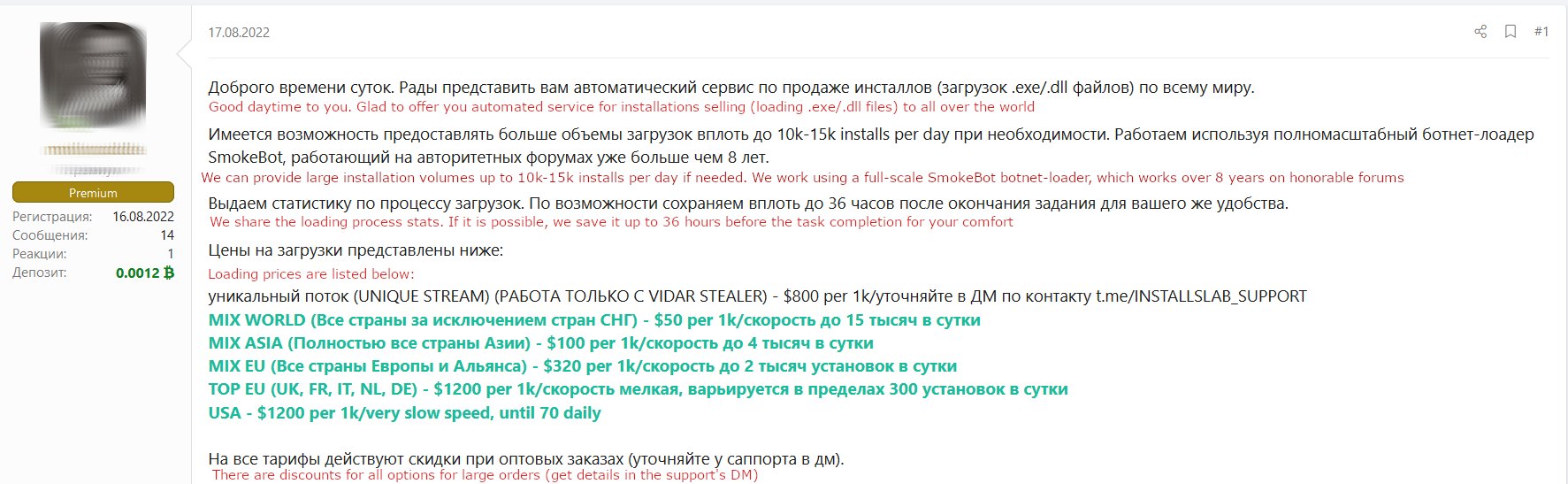

在Darknet論壇上購買SmokeLoader的報價

另一個將其與其他軟件區分開的特點是,它是用C和組合語言編寫的。它們都是低級語言,這表明它們能夠深入系統內部。這個後門的正確代碼被嚴重混淆。這是一種有效的防範措施,可抵擋反惡意軟件程序,但如今任何類型的混淆被檢測出來都被認為是有害的。如今,這只會使反編譯這種惡意軟件變得更加困難。

這個後門的關鍵特點圍繞著其加載器功能,正如您可能從其名字中猜到的。絕大多數時間,SmokeLoader被用來將其他惡意軟件傳遞到受感染系統中。不過,這不是這種惡意軟件的唯一目的 – 持續的開發使其能夠用作竊取工具。它還適用於僵屍網部署 – 但只有少數幾個案例中使用。它每年仍然接收更新,因此其功能可能在未來擴展。

什麼是後門惡意軟件?

在進入SmokeLoader分析之前,讓我們來看看什麼是後門。這種惡意軟件類型有著漫長而曲折的故事,如今已成為一個權威。後門惡意軟件的主要目標是創建一種方式,使網絡罪犯可以遠程連接到目標計算機並執行任何可能的操作。為此,他們從不避諱使用目標系統中的漏洞,並將其注入系統中作為木馬。

後門受感染的計算機的主要用途是參與僵屍網。在過去的十年中,巨大的僵屍系統網絡執行DDoS攻擊、發送垃圾郵件和進行其他惡意活動已廣為人知。為此,無賴使用自動後門 – 這些後門只需要最少的命令來自命令和控制伺服器,並且可以自行運行。後門的另一個應用 – 準確地說,是手動控制的後門 – 是數據竊取和惡意軟件實施。正如在後一種情況下,後門充當惡意載荷的機動車,有時被歸類為蠕蟲。

SmokeLoader技術分析

SmokeLoader惡意軟件的初始包只包含基本功能 – 提供對受感染PC的遠程連接。數據抓取、進程監視、DDoS模塊等等應該在之後安裝。總的來說,逆向工程顯示SmokeLoader可以同時處理9個不同的模塊。

| 模塊名稱 | 功能 |

| 表單抓取器 | 監視打開的窗口中的表單,以抓取憑據 |

| 密碼嗅探器 | 監視進出的互聯網封包以嗅探憑據 |

| 偽造DNS | 用於偽造DNS請求的模塊。導致流量重定向到所需的站點 |

| 鍵盤記錄器 | 記錄受感染環境中的所有按鍵 |

| 進程監視器 | 進程監視模塊,記錄系統中運行的進程 |

| 文件搜索 | 文件搜索工具 |

| 電子郵件抓取器 | 抓取Microsoft Outlook通訊錄 |

| 遠程PC | 能夠建立類似於遠程訪問工具(如TeamViewer)的遠程控制 |

| DDoS | 迫使受感染PC參加針對指定伺服器的DDoS攻擊 |

這種惡意軟件的載荷始終以獨特的方式打包。單個樣本被一小群用戶使用,因此在現實世界中遇到相同的樣本並不容易。然而,這種技術並不是什麼新鮮事 – 大多數惡意軟件都是這樣做的,一些甚至會為每次攻擊生成一個獨特的打包樣本。此外,在初始打包之上,其分發商還要求在注入之前進行額外的壓縮或加密。也就是說,這是另一種反檢測措施鏈。

目標系統接收完全打包的SmokeLoader樣本 – 這就是磁盤上的內容。所有後續階段都在系統內存中執行,因此使用傳統的反惡意軟件軟件進行掃描只會檢測到深度打包的樣本。SmokeLoader執行的第一階段包括重要的強制檢查 – 受攻擊系統的位置。無論在注入之前做了什麼設置,這種惡意軟件都不能在獨立國家聯合體運行。其他檢查包括掃描虛擬機器和沙箱檢測。如果所有事情都通過,惡意軟件將被完全解包並以正常方式運行。

在運行時,SmokeLoader運用了一種相當獨特的混淆技術。在整個執行期間,它的代碼幾乎80%都是加密的。一旦它需要使用另一個函數,它在解密它的同時將先前使用的元素進行加密。對於這種技巧,YARA規則以及經典的逆向工程幾乎是無用的。它有32位元和64位元的載荷,在從初始階段到最終執行的檢查過程中,它們將根據相應的架構加載到系統中。

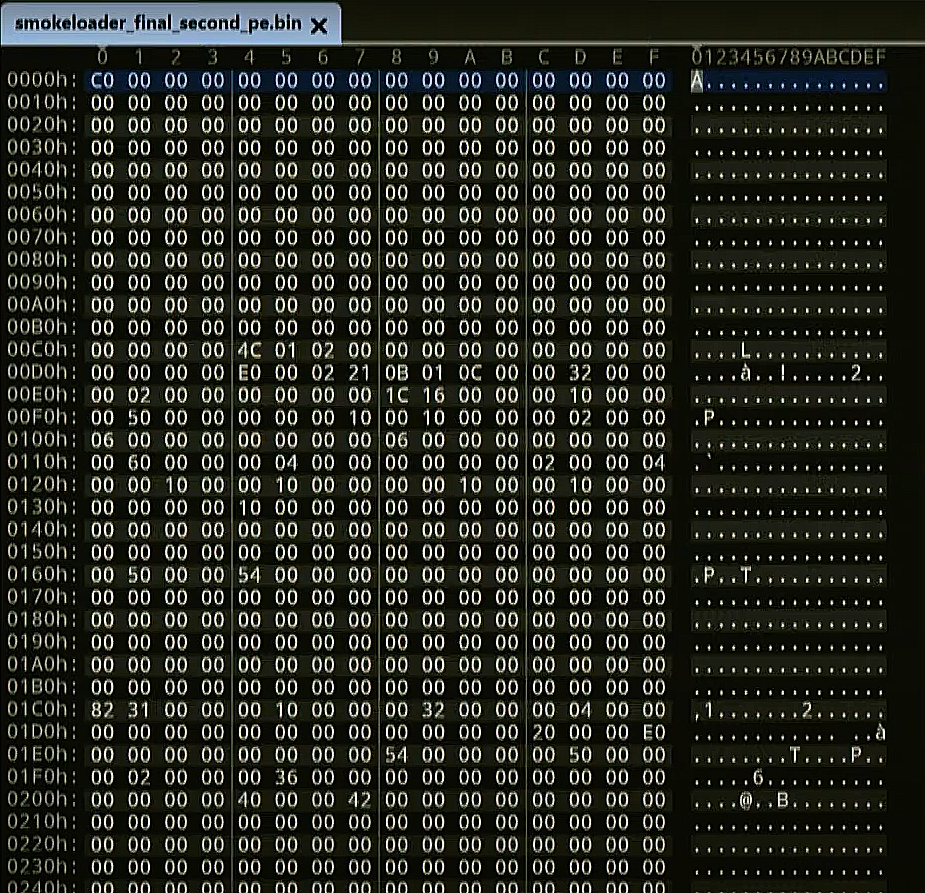

SmokeLoader中的代碼加密

在執行SmokeLoader時保留在內存中的確切文件不是有效的可執行文件,因為它缺少PE標頭。實際上,後門的代碼表示為shell代碼 – 因此應該找到一種方式來手動執行它。通常,由SmokeLoader執行的常規命令,例如對C&C的呼叫或下載,都是通過DLL注入進行的。顯然,這是為了保持隱身性。最常見的情況是將DLL注入或從另一個程序的名稱進行的控制台呼叫。管理SmokeLoader的黑客可以傳送他們希望安裝的惡意軟件的.exe文件,並僅指定後門可以獲取此文件的URL。

SmokeLoader的.exe文件標頭缺失 – 它不是有效的可執行文件

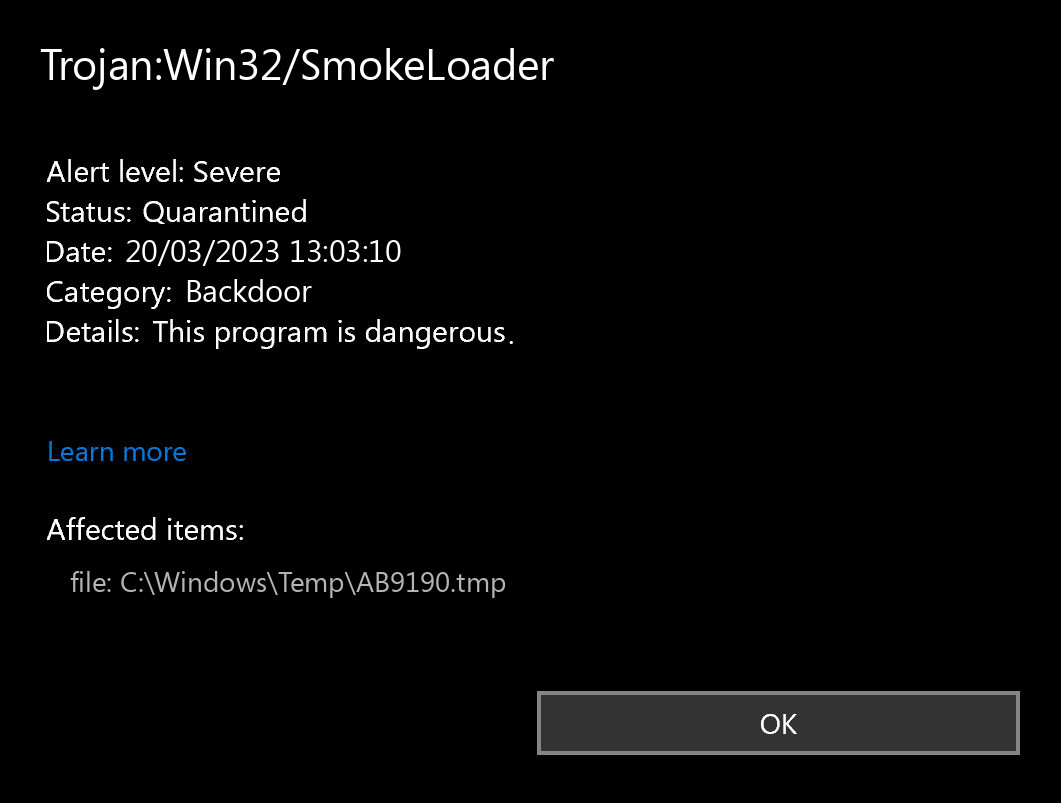

什麼是Trojan:Win32/SmokeLoader檢測?

您可以在右下方看到的Trojan:Win32/SmokeLoader檢測是由Microsoft Defender向您展示的。該反惡意軟件程序在掃描方面表現得相當不錯,但易於基本上不可靠。它對惡意軟件攻擊毫無保護,並且其用戶界面存在故障和錯誤的惡意軟件刪除功能。因此,關於SmokeLoader的彈出窗口實際上只是Defender已經識別它的通知。要將其刪除,您可能需要使用另一個反惡意軟件程序。

確切的Trojan:Win32/SmokeLoader惡意軟件是一個非常不愉快的事情。這種惡意軟件是設計成一種隱秘的入侵者,其功能就像是一個遠程訪問工具。當您自願提供遠程訪問時,這是可以接受的,但是,SmokeLoader不會問您是否希望提供它。連接到您的計算機後,罪犯可以自由地進行任何他們想做的事情 – 窺取您的文件,檢查您的消息,收集個人數據,等等。後門經常帶有附加的資訊窃取器 – 這種病毒旨在收集有關您的所有可用信息。然而,後門更常見的用途是形成僵屍網絡。之後,受感染計算機的網絡可以被用來進行DDoS攻擊,或在各種網站上操縱投票結果。

後門總結:

| 名稱 | SmokeLoader後門 |

| 檢測 | Trojan:Win32/SmokeLoader |

| 損害 | 獲取對操作系統的訪問權限,執行各種惡意行為。 |

| 相似 | Msil Androme,Lotok,Quasarrat,Asyncrat,Msil Dcrat,Rewritehttp,Msil Darkcommet |

| 修復工具 | 檢查您的系統是否受到SmokeLoader後門的影響 |

SmokeLoader後門的特定特徵

- 該二進制文件可能包含加密或壓縮的數據。 在這種情況下,加密是一種將病毒代碼隱藏在防病毒軟件和病毒分析師的方式。

- 該可執行文件使用UPX進行了壓縮;

- 異常的二進制特徵。 這是將病毒代碼從防病毒軟件和病毒分析師中隱藏的一種方式。

簡介後門程式

後門程式是一種可能呈現出獨立和整合形式的病毒。一旦你發現來自知名開發者的合法程式具有使某人能夠連接到你的電腦的能力,這將是一個很大的發現。無論是創建者還是第三方,都不清楚。但是當在合法程式中發現這個細節時,這個醜聞可能不容錯過。此外,還有謠言稱 Intel CPU 中存在基於硬件的後門。

Trojan:Win32/SmokeLoader 是否危險?

正如我所說,不存在無害的惡意軟件。Trojan:Win32/SmokeLoader 也不例外。這個後門程式在引入後不會立即造成太大的損害。然而,當一個隨機的論壇或網頁不允許您訪問時,可能會是一個很大的驚喜,這是因為在DDoS 攻擊之後,您的 IP 地址被封鎖。然而,即使對您來說並不重要,您是否真的想要別人可以輕易地訪問您的電腦,閱讀您的對話,打開您的文件並監視您的所作所為呢?

通常作為 Trojan:Win32/SmokeLoader 病毒的附加物的間諜軟件可能只是更多的理由,讓您盡快將其刪除。在當今,當用戶的信息價值極高時,將這種機會交給入侵者實在太荒謬了。更糟糕的是,如果間諜軟件在某種方式下設法竊取了您的財務信息,那將是一個噩夢。在我的觀點中,看到您的儲蓄帳戶上的數字變成 0 是最壞的噩夢。

SmokeLoader 惡意軟件的傳播途徑

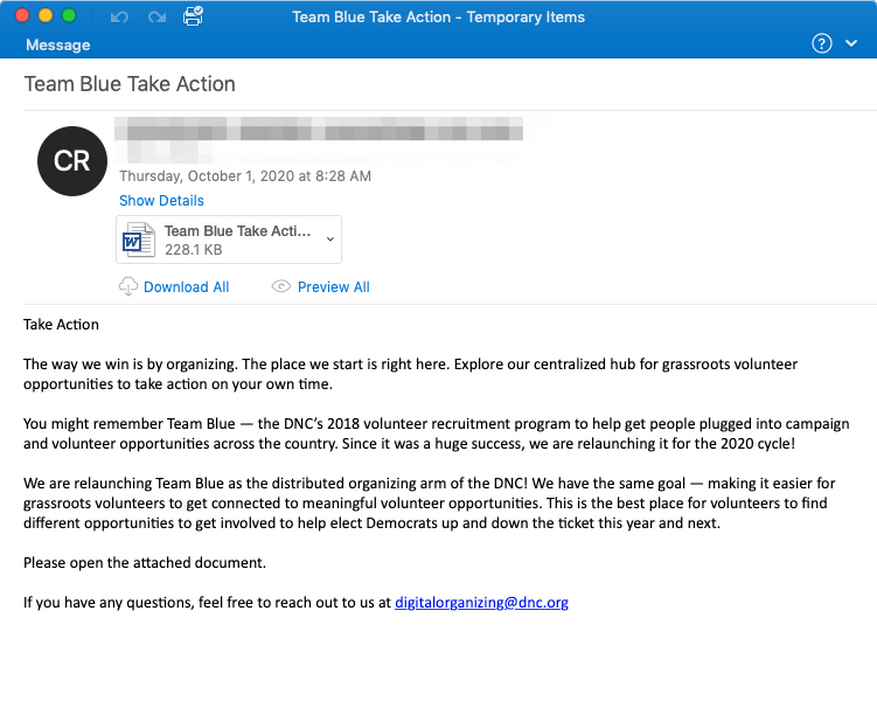

SmokeLoader 的主要傳播方式取決於電子郵件垃圾郵件、盜版軟件和金鑰生成器。前者是普遍的,因為這更簡單且仍然相當有效。在這種情況下,惡意軟件藏在附件中,通常是一個 MS Word 或 MS Excel 文件。該文件包含宏,如果您允許要求的宏執行,它將連接到命令伺服器並接收載荷(實際上只是 SmokeBot)。然而,分析人員表示,SmokeLoader 更常通過附加到此類消息的惡意鏈接出現。該鏈接指向的網站可能包含一個漏洞,特別是跨站腳本技術。

電子郵件垃圾郵件示例。該文件包含惡意宏

將惡意軟件隱藏在破解應用程序、金鑰生成器或黑客工具中略微困難,但潛力更廣。由於未經許可的軟件使用仍然普遍,許多人可能會受到威脅。並非每個破解的應用程序都包含惡意軟件,但它們都是非法的,無論是用戶還是創建者。使用這些軟件,您可能會因侵犯版權而面臨訴訟。在這種情況下感染惡意軟件將更加令人不快。

當涉及惡意軟件感染時,SmokeLoader 的出現通常會導致其他各種惡意應用程序的安裝。成功創建了一個僵屍網絡的騙子隨後會向其他惡意軟件分發者提供機會,讓他們可以在這些計算機上感染任何他們想要的軟件。這可能是廣告軟件、瀏覽器劫持工具、間諜軟件、勒索軟件 – 實際上沒有任何限制。在大量病毒的背後,網絡安全專家通常錯過了所有這一切混亂的起源,因此 SmokeLoader 保持未被檢測到。

SmokeLoader 在論壇上作為惡意軟件分發工具

另一種傳播方式是 SmokeLoader 不是作為前導的情況,而是與 STOP/Djvu 勒索軟件結合在一起。確實,傳送到設備的惡意軟件包括 RedLine 和 Vidar 間諜軟件。前者針對銀行憑據,後者針對加密錢包信息。無論以哪種方式,Djvu 在 SmokeLoader 的傳播中佔有相當大的份額,因為它是其類別中最廣泛的勒索軟件之一。

如何移除 SmokeLoader?

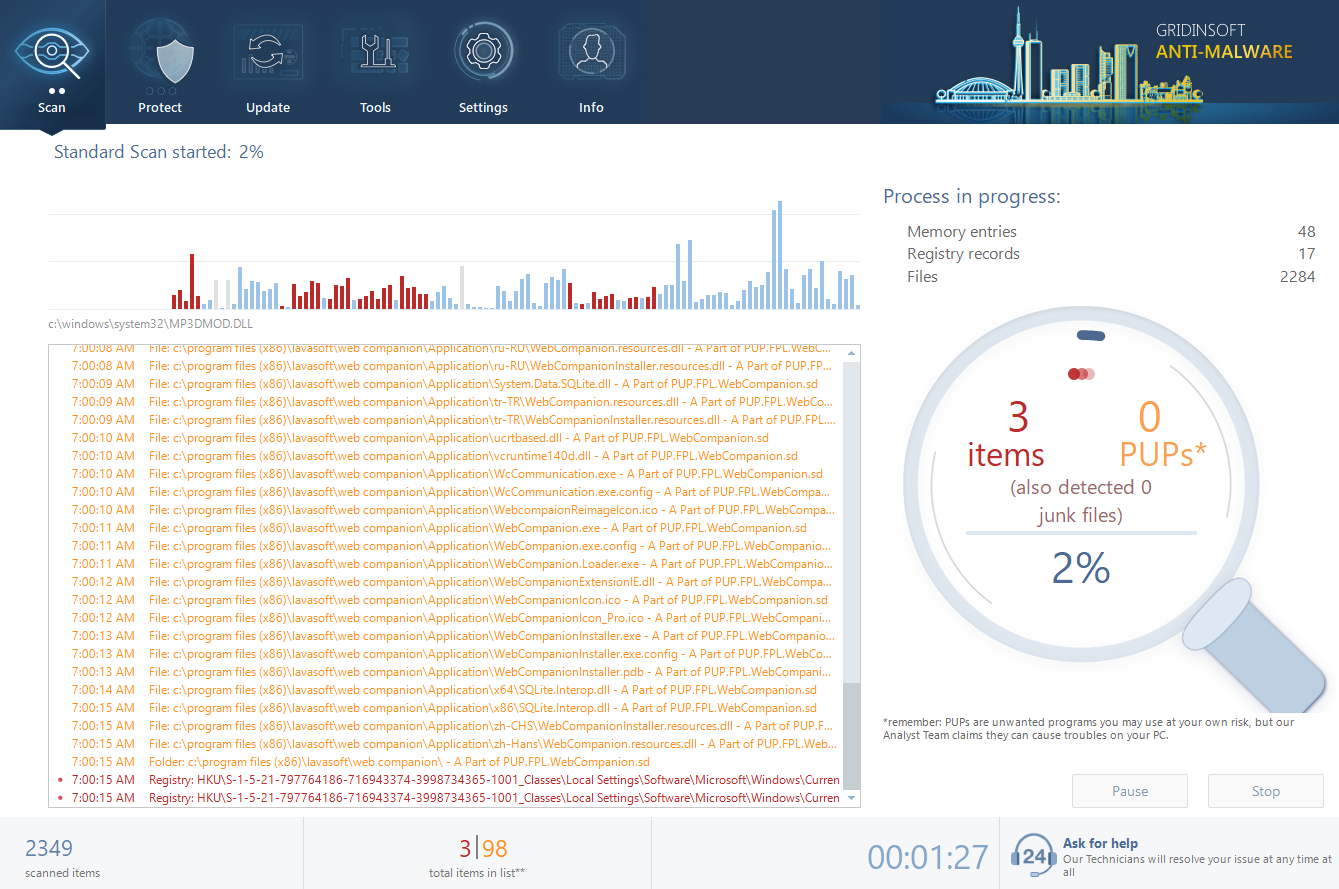

Trojan:Win32/SmokeLoader 惡意軟件很難手動移除。它將其文件放在磁盤的各個地方,並且可以從其中一個部分恢復自己。此外,在Windows註冊表、網絡配置和群組策略中進行的無數修改很難找到並恢復到最初狀態。最好使用專用工具 – 正好是反惡意軟件應用程序。GridinSoft Anti-Malware 絕對是最適合進行惡意軟件移除的工具。

為什麼選擇 GridinSoft Anti-Malware?它非常輕巧,其檢測數據庫每小時更新一次。此外,它不像 Microsoft Defender 那樣存在這些問題和漏洞。這些細節的結合使得 GridinSoft Anti-Malware 成為移除任何形式的惡意軟件的理想選擇。

使用 GridinSoft 反惡意軟件移除病毒

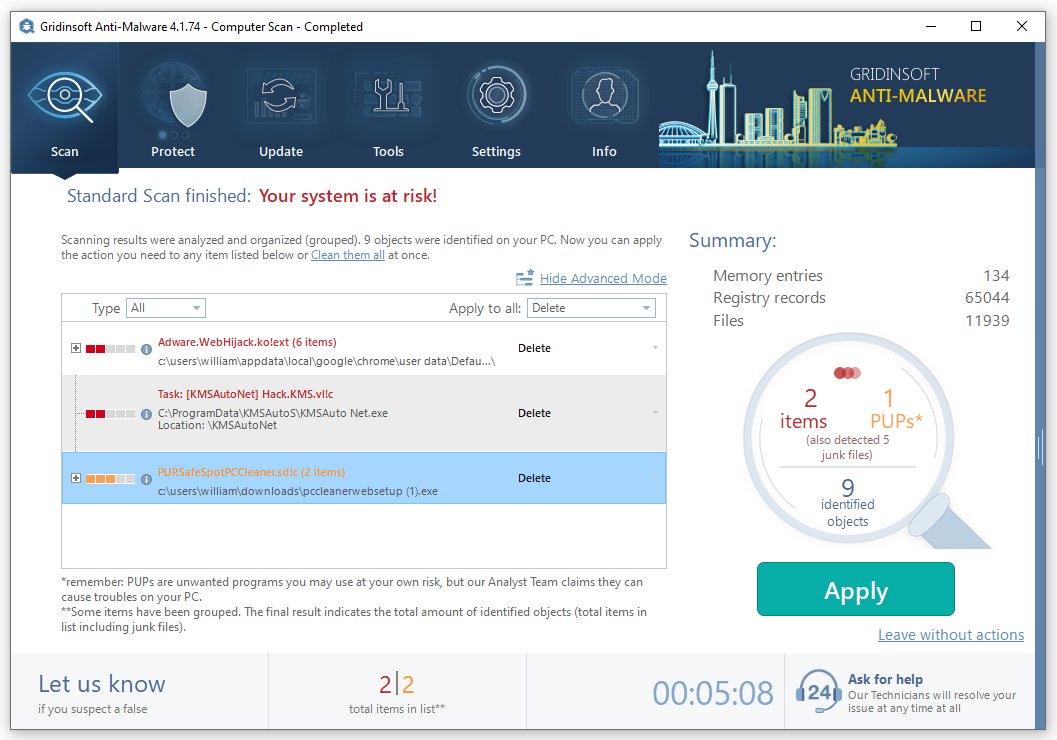

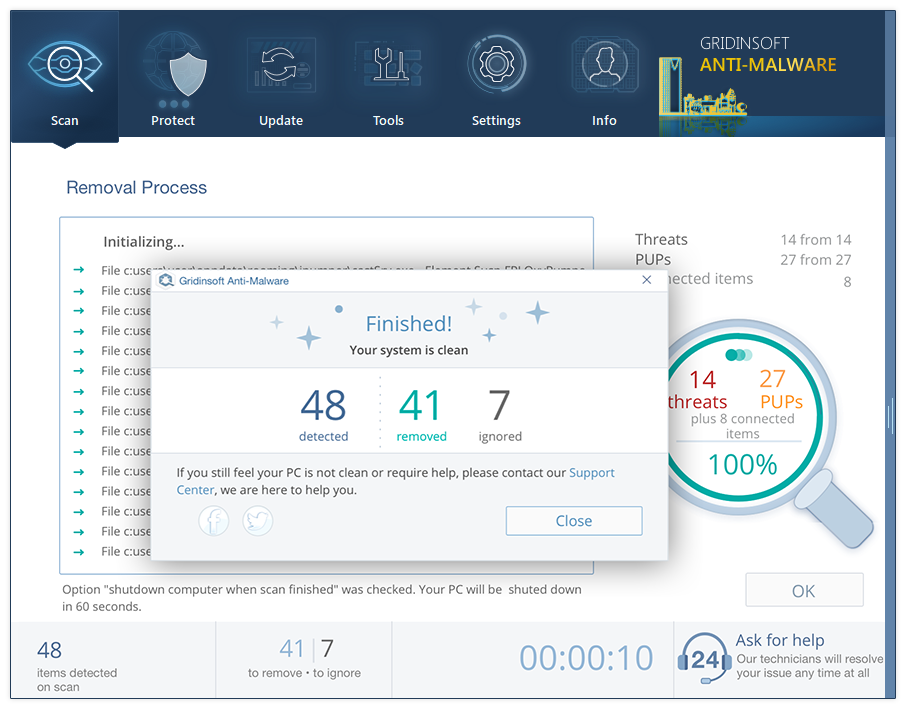

- 下載並安裝 GridinSoft 反惡意軟件。安裝完成後,您將被要求執行標準掃描。批准此操作。

- 標準掃描會檢查存儲系統文件的邏輯磁盤,以及您已經安裝的程序文件。 掃描持續時間最多 6 分鐘。

- 掃描結束後,您可以為每個檢測到的病毒選擇操作。對於 SmokeLoader 的所有文件,默認選項是“刪除”。按下“應用”以完成惡意軟件的移除。

SmokeLoader IoC

| Indicator | Value |

| С2 URL Addresses | azarehanelle19[.]top quericeriant20[.]top xpowebs[.]ga venis[.]ml paishancho17[.]top mizangs[.]tw mbologwuholing[.]co[.]ug Quadoil[.]ru ydiannetter18[.]top tootoo[.]ga eyecosl[.]ga host-file-host6[.]com host-host-file8[.]com fiskahlilian16[.]top bullions[.]tk |

| IP addresses | 216.128.137.31 8.209.71.53 |

| SHA-256 Hashes | 5318751b75d8c6152d90bbbf2864558626783f497443d4be1a003b64bc2acbc2 79ae89733257378139cf3bdce3a30802818ca1a12bb2343e0b9d0f51f8af1f10 Ebdebba349aba676e9739df18c503ab8c16c7fa1b853fd183f0a005c0e4f68ae Ee8f0ff6b0ee6072a30d45c135228108d4c032807810006ec77f2bf72856e04a D618d086cdfc61b69e6d93a13cea06e98ac2ad7d846f044990f2ce8305fe8d1b 6b48d5999d04db6b4c7f91fa311bfff6caee938dd50095a7a5fb7f222987efa3 B961d6795d7ceb3ea3cd00e037460958776a39747c8f03783d458b38daec8025 F92523fa104575e0605f90ce4a75a95204bc8af656c27a04aa26782cb64d938d 02083f46860f1ad11e62b2b5f601a86406f7ee3c456e6699ee2912c5d1d89cb9 059d615ce6dee655959d7feae7b70f3b7c806f3986deb1826d01a07aec5a39cf |