在本教程中,我們將為您提供有關“如何停用 NTLM 身份驗證 Windows 10”的說明。 您將得到一些簡單的建議來指導您這樣做。 讓我們開始故事吧。

Windows 10 中“NTLM 身份驗證”的目的是什麼?

Windows 10 中的 NTLM1 身份驗證:NTLM 是一項新技術 LAN 管理器。 它是 Microsoft 提供的安全協議的特殊包,用於驗證客戶的身份並保護其行為的完整性和機密性。 該技術基於挑戰-響應協議,以便在無需提供密碼的情況下確認客戶。.

NTLM 通過質詢-響應方法對客戶進行身份驗證。這個過程得到了三個消息,分別是來自客戶的協商消息、來自服務器的質詢消息和來自用戶的認證消息。儘管如此,由於已知的漏洞,為了保持與舊客戶和服務器的兼容性,即使在新系統上仍然廣泛部署 NTLM。

儘管如此,Microsoft 仍支持 NLTM,但是,它已被“Kerberos”取代,作為 Windows 2000 和所有其他 Active Directory (AD) 域中的主要身份驗證協議。如果您還沒有聽說過,“Kerberos”2是一種身份驗證協議,它取代了 NTLM 作為 Windows 2000 版和所有其他版本上的主要/通用身份驗證實用程序。 “Kerberos”協議和“NTLM”協議之間的共同區別在於密碼是散列還是加密。 NTLM 基於“密碼散列”——一種在輸入文件上生成一串文本的單向功能,然而,“Kerberos”依賴於加密——一種通過加密和解密密鑰加擾和解鎖數據的雙向功能。

NTLM 協議的問題:

- 通過mimikatz等各種實用程序,可以很容易地獲取LSA服務內存中保存的密碼哈希,然後可以應用哈希密碼進行後續攻擊。

- 弱密碼或普通密碼是 NTLM 協議問題的另一個因素。

- 服務器和客戶之間缺乏相互認證,導致數據攔截攻擊和對網絡數據的未授權訪問。

- 其他 NTLM 洩漏或故障。

此外,NTLM 以客戶和服務器之間的三向握手為基礎,以對客戶進行身份驗證,而 Kerberos 則依賴於通過票證生成服務或密鑰分發設施交付的雙向過程。 NTLM 協議在某些安全風險和已知的安全漏洞或與密碼散列和加鹽相關的問題之前暴露。

相反,NLTM 協議確保服務器和域控制器上的密碼不被“加鹽”。 這意味著您不能向散列密碼添加任何隨機字符串,以最終防止它被破解。 此類漏洞可能讓攻擊者或在線欺詐者通過多次登錄嘗試破解密碼,並且由於密碼薄弱或微不足道,他們最終可以訪問該帳戶。

通過組策略管理編輯器停用 NTLM 身份驗證 Windows 10 的指南。

首先,域管理員希望確保不允許將 NTLM 和 LM 協議應用於域中的身份驗證。 您可以通過域(或本地)策略定義請求的身份驗證方法。

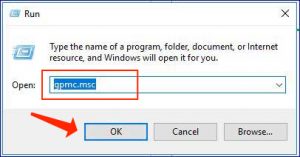

- 應用鍵盤上的“Windows + R”熱鍵,在打開的“運行”對話框中指定“gpmc.msc”,然後單擊“確定”按鈕以啟動“組策略管理編輯器”。

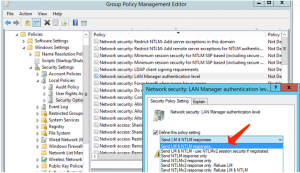

- 繼續“計算機配置 -> 策略 -> Windows 設置 -> 安全設置 -> 本地策略 -> 安全選項”。

- 找到“網絡安全:LAN Manager 身份驗證級別”策略,然後雙擊它。

- 選擇“僅發送 NTLMv2 響應”。 “發送 LM 和 NTLM 響應”區域/下拉菜單下的拒絕 LM 和 NTLM 功能可拒絕所有 LM 和 NTLM 請求。

通過註冊表編輯器停用 NTLM 身份驗證 Windows 10 的指南。

- 在鍵盤上應用“Windows + R”熱鍵,在顯示的“運行”對話框中指定“regedit”,然後單擊“確定”按鈕以啟動“註冊表編輯器”3。

- 前往以下指定目的地

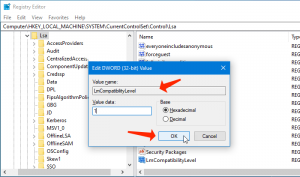

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa

- 此時,右鍵單擊右側的空白區域,然後選擇“新建 > DWORD”並將其命名為“lmCompatibilityLevel”,將其參數定義為“0 到 5”,然後按“確定”保存您的選擇。

- 此時,選項 5 作為值數據對應於“僅發送 NTLM 響應,拒絕 LM 和 NTLM”。 保存所有修改。

請注意本指南: 如何刪除高級 Windows 管理器?

激活 NTLM 身份驗證審核日誌記錄的指南。

在域中完全停用 NTLM 並獲得“Kerberos”協議之前,您需要確信域中沒有程序需要應用 NTLM。

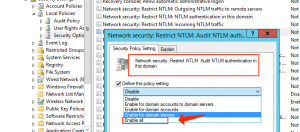

- 按照上述建議啟動“組策略管理編輯器”,然後進入“計算機配置 -> 策略 -> Windows 設置 -> 安全設置 -> 本地策略 -> 安全選項”路徑。

- 找到並激活“網絡安全:限制 NTLM:在此域中審核 NTLM 身份驗證”策略,並將其值定義為“全部啟用”。

- 重複相同的過程以激活“網絡安全:限制 NTLM:審核傳入 NTLM 流量”策略。

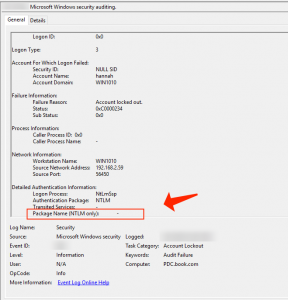

檢查應用 NTLM 身份驗證事件的指南。

您可以在應用程序和服務日誌中找到 NTLM 身份驗證。

- 繼續“服務日誌”並參閱“Microsoft > Windows”。

- 以事件查看器的 NTLM 區域為例。 此時,您可以分析每台服務器上的事件或將它們帶到中央 Windows 事件日誌收集器。

- 找到域中使用 NTLM 的應用程序,您必須將它們切換為可能通過 SPN 應用“Kerberos”。

考慮閱讀: 刪除可能不需要的程序.

在 Active Directory 域中完全限制 NTLM 的指南。

沒有 NTLM 的身份驗證對我們域中的每個程序的操作方式不同,我們可以將客戶帳戶添加到“受保護用戶”域組。 驗證一結束,您就可以在您的 Windows 域中完全停用 NTLM 身份驗證。

概括

我相信本教程通過一系列簡單的解決方案/方法幫助您了解如何停用 NTLM 身份驗證 Windows 10。 您可以閱讀並遵循我們的指南以使其成為可能。 如果教程確實對您有幫助,那麼您可以與其他客戶分享該文章以幫助他們。 如果您有任何建議或問題,請隨時在下面的評論部分分享。

User Review

( votes)References

- NT 局域網管理器: https://en.wikipedia.org/wiki/NT_LAN_Manager

- Kerberos: https://zh.wikipedia.org/wiki/Kerberos

- 注册表: https://zh.wikipedia.org/wiki/%E6%B3%A8%E5%86%8C%E8%A1%A8