XMRig 是一个由同名团队开发的合法加密货币挖掘工具。它旨在使用您计算机的硬件来挖掘 门罗币 (XMR) 加密货币。从设计上讲,它是100%安全的,不会以任何方式违反您的安全性。但在许多情况下,网络犯罪分子会滥用此程序或其名称进行非法用途。

XMRig 是病毒吗?

XMRig 是合法的程序,但网络犯罪分子有时会将其用于恶意用途。

XMRig 是病毒吗? – 不查看详细信息很难明确说出。最简单的情况是您从未涉足过加密货币挖掘,突然发现计算机上运行了一个 XMRig 实例。它不会无缘无故出现,Windows 不会在标准分发中携带一个。因此,如果您知道没有类似 XMRig 挖掘程序存在 – 您绝对与病毒打交道。

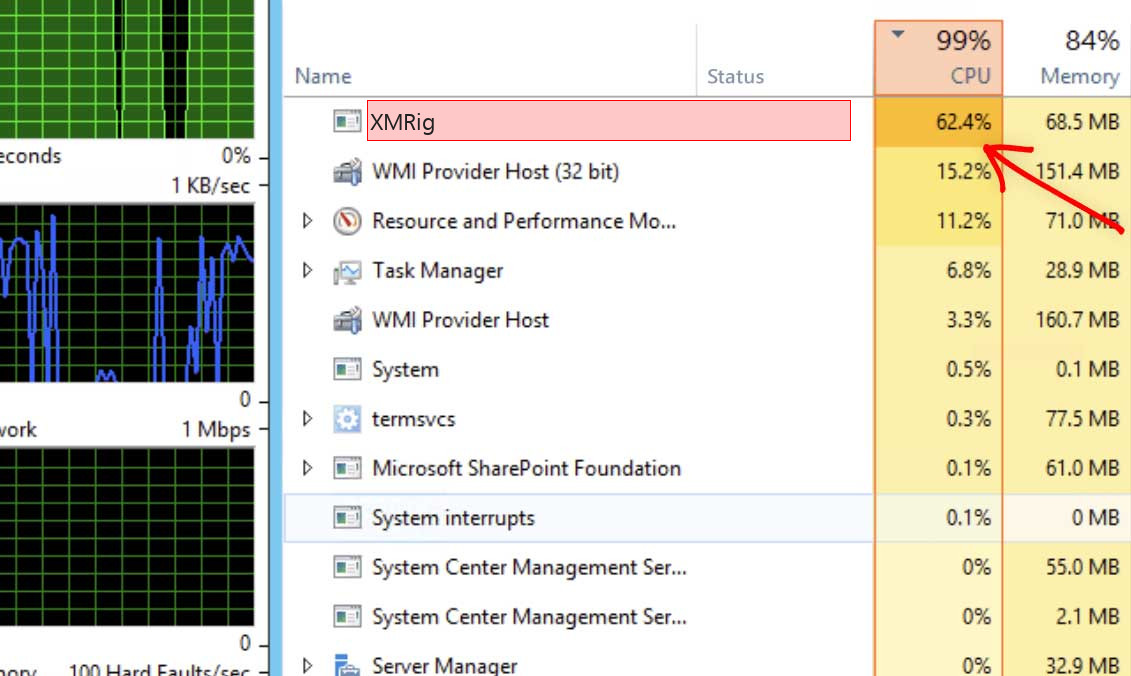

XMRig 恶意变种的另一个标志是 CPU 占用率。当然,即使合法程序也会占用您的 CPU 功率。但合法程序默认情况下不会占用大量处理器功率。与此同时,病毒不考虑您的舒适度 – 并且占用高达90%,使您的系统无法使用。

XMRig 是网络犯罪分子中特别流行的恶意软件形式,因为门罗币的匿名性和隐私功能使其更难以跟踪和追踪资金流动。此外,XMRig 经常在加密货币挖掘攻击中使用,将恶意软件安装在多台计算机上,以大规模挖掘门罗币,为攻击者带来可观的利润。

如果您怀疑计算机可能被 XMRig 恶意软件感染,建议您使用可靠的杀毒软件运行恶意软件扫描,并采取措施从系统中删除恶意软件。

XMRig 恶意软件通常如何工作?

- 感染:XMRig 恶意软件通常通过各种方法感染受害者的计算机,如钓鱼邮件、恶意网站或软件漏洞。

- 安装:恶意软件感染受害者的计算机后,会在用户不知情或未经同意的情况下安装在系统上。

- 挖矿:XMRig 恶意软件在后台运行,使用受害者的 CPU 或 GPU 执行复杂的计算,以挖掘门罗币。

- 与指挥和控制(C2)服务器通信:XMRig 恶意软件与攻击者控制的指挥和控制(C2)服务器通信。C2 服务器为恶意软件提供挖矿的配置设置,并接收有关挖矿进度和挖掘的加密货币的更新。

- 规避:XMRig 恶意软件通常使用各种技术来规避网络安全软件的检测和删除,例如隐藏其进程、修改系统文件和禁用安全软件。

- 利润:攻击者通过挖矿获得门罗币的利润,将其发送到他们的门罗币钱包。

如何确定 XMRig 是否合法?

有几种方法可以检查此进程的合法性 – 包括名称、文件位置和某些症状。

在所有情况下,都需要进行更精确的检查。首先,重要的是检查您在任务管理器中观察到的进程是否合法。原始的 XMRig 进程名称为“xmrig”,并带有特定的徽标。欺诈性进程也可能被称为相同的名称,但很可能没有徽标。但更常见的情况是进程具有类似的名称,而不是完全相同的名称。以下是恶意副本的最常见名称:

- wup.exe

- winloading.exe(带徽标)

- fw4.exe(带徽标)

- x.exe(带徽标)

- xxx.exe(带徽标)

- system.exe(带徽标)

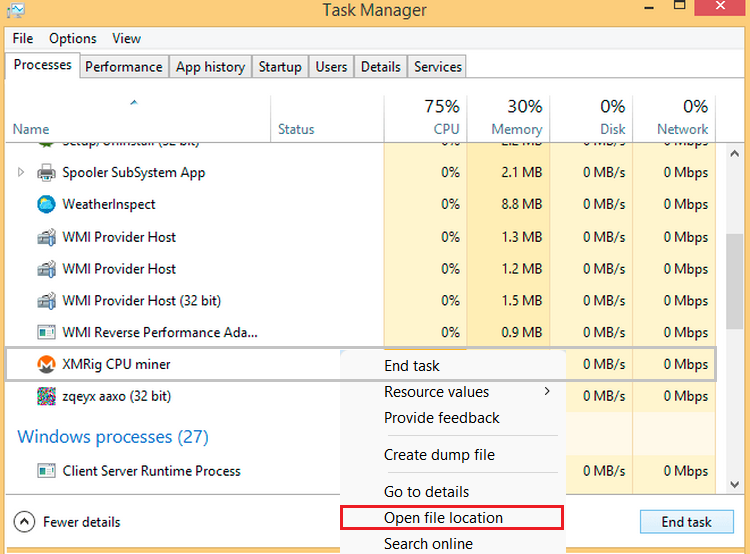

检查文件位置

如果您对所看到的文件名称不确定,请检查其在磁盘上的位置。为此,以鼠标右键单击任务管理器中的文件,然后选择“打开文件位置”。此操作后出现的目录,恰好是该文件存储的位置。如果它位于C:\Users\%your_username%\temp之类的地方,那么很可能是病毒。总体而言,除非您自行将其安装到其他目录中,否则将其从C:\Program Files之外的地方看到是可疑的。

什么是加密货币挖掘?

加密货币挖掘是计算加密货币交易哈希的过程。一定数量的交易(因加密货币而异)构成区块 – 区块链的结构化部分。计算哈希不是一项简单的任务 – 它需要严肃的多线程计算能力。而结果(挖矿奖励)取决于您的计算速度。这就是为什么专业矿工几乎完全使用所谓的加密货币挖矿农场 – 配备特定配置(适用于挖矿)的数十台计算机系统。

另一方面,骗子决定不花费数千美元购买这些挖矿计算机。他们的想法是通过挖矿软件感染数百甚至数千台计算机,将它们连接成一个网络,并从该操作获得所有利润。由于门罗币的计算简单性和相对较高的价格,它是骗子的最佳选择。相应地,XMRig 只是一个合适的工具。他们可以选择任何其他可以挖掘门罗币的程序,或者开发自己的程序。

我如何可能感染 XMRig 恶意软件?

XMRig 不能自动出现在您的计算机上。如果您没有手动获取它,那么您可能是无意中下载它的几种方式之一。

如果您以前从未接触过加密货币挖掘,就没有办法以正常方式获得此程序。从官方网站或 GitHub 下载它必定是100%有意的。与此同时,有无数种非法安装该程序到您的计算机的方式。通常,传播恶意矿工的最常见方式是在线广告横幅、电子邮件垃圾邮件和盗版应用程序。

恶意广告示例

在线广告横幅,准确地说,它们有时被称为“恶意广告”,占了散播币矿程序的最大份额。令人讨厌的闪烁广告带有可疑内容,可能会迫使您搜索关闭它的“X”,但该交叉可能根本不存在。在罕见情况下,您可能只是误点击了,恶意软件将被下载到您的计算机。无论如何,最好是避免与互联网上的广告进行交互。

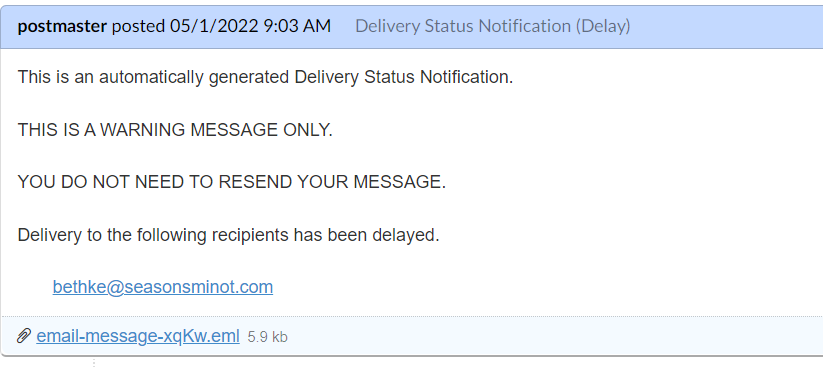

电子邮件垃圾邮件消息与盗版程序一起,将病毒嵌入文件中。在电子邮件的情况下,文件附加在邮件中。明确地说,您收到的不是确切的恶意软件,而是一个脚本,然后该脚本会下载恶意软件。但是在这里解释太长了。但是如果您的硬件仍会过载,那又有什么区别呢?

典型的诱饵电子邮件示例

我如何从我的计算机中删除 XMRig?

GridinSoft Anti-Malware1

无论它如何出现在您的计算机上,如果您仍然不希望它存在于您的系统中,那都没有关系。高 CPU 使用率使您的计算机无法用于任何其他任务,因此使用适当的工具将其删除是最佳选择。GridinSoft Anti-Malware 是一个可以轻松清除挖矿程序并修复其对操作系统所做更改的工具。

为什么选择 GridinSoft Anti-Malware?Microsoft Defender 在扫描方面做得很好,但是在恶意软件清除方面几乎无用。由于其代码中的错误,它有时甚至难以启动按需扫描。因此,与其依赖于 Defender,不如选择第三方和可行的解决方案。

使用 GridinSoft Anti-Malware 移除威胁

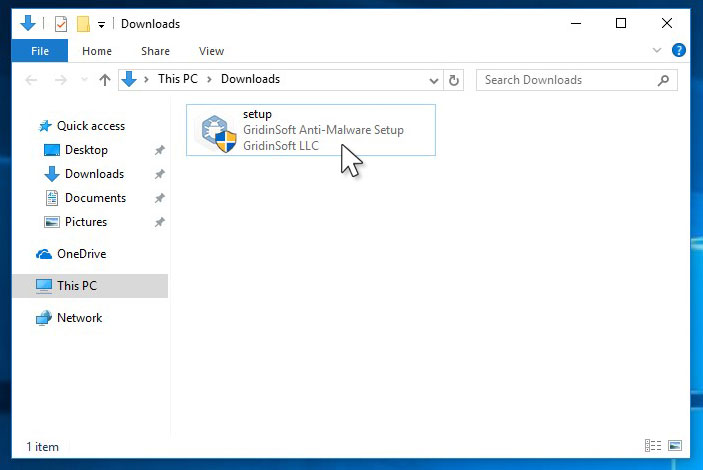

- 运行设置文件。

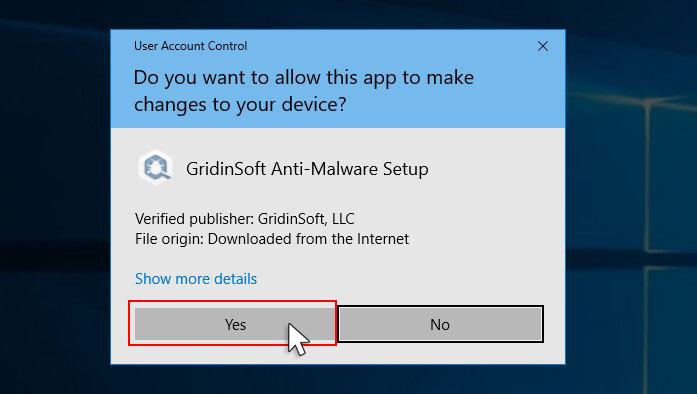

- 一个用户帐户控制会询问您是否允许 GridinSoft Anti-Malware 对您的设备进行更改。因此,您应该点击“是”以继续安装。

- 点击“安装”按钮。

- 安装完成后,反恶意软件将自动运行。

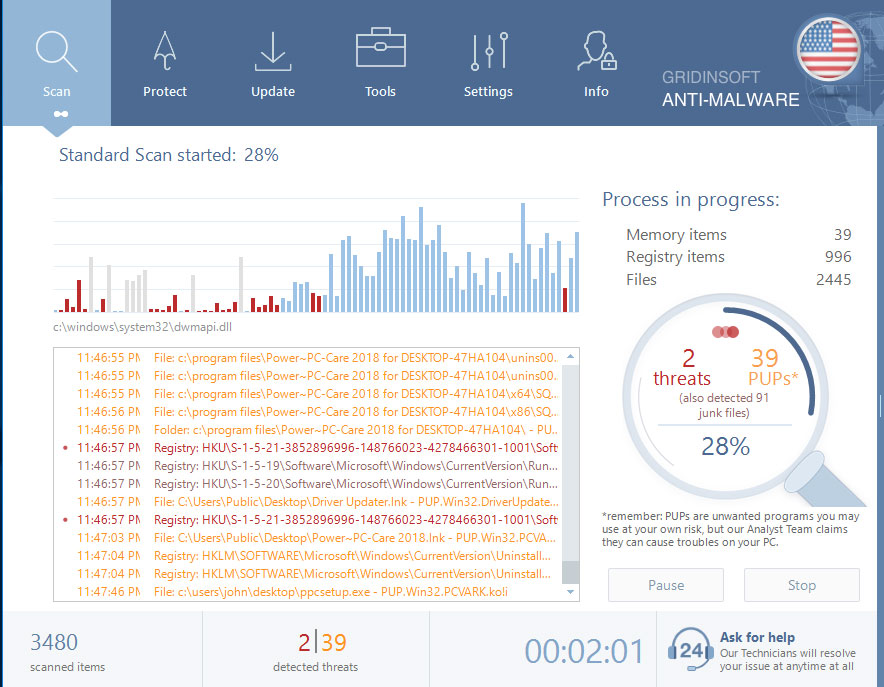

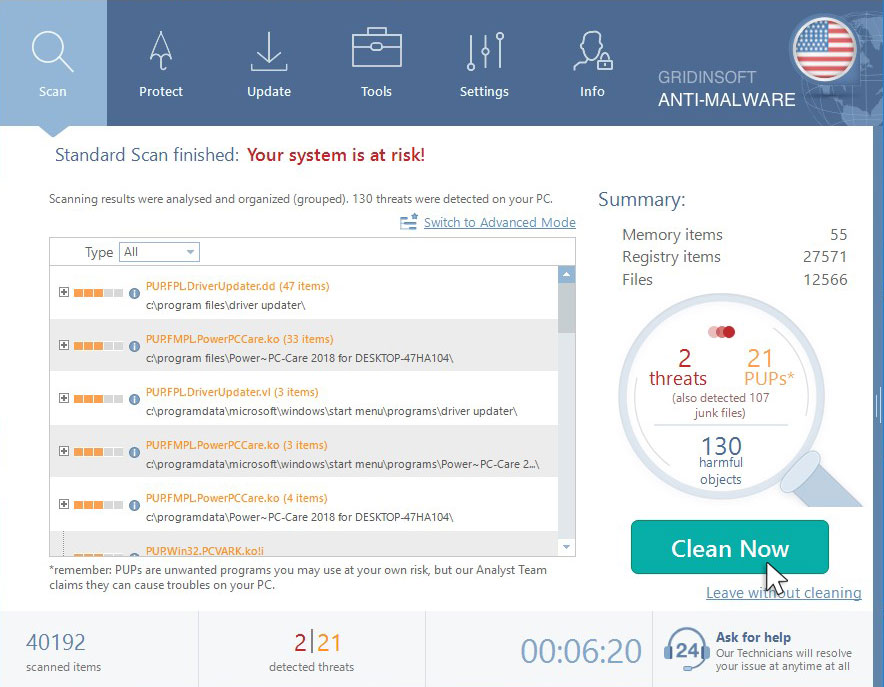

- 等待反恶意软件扫描完成。

- 点击“立即清理”。

当设置文件下载完成后,双击setup-antimalware-fix.exe文件,以在系统上安装 GridinSoft Anti-Malware。

GridinSoft 反恶意软件将自动开始扫描您的系统以查找 XMRig 文件和其他恶意程序。此过程可能需要 20-30 分钟,因此建议您定期检查扫描过程的状态。

当扫描完成后,您将看到 GridinSoft 反恶意软件检测到的感染列表。要删除它们,请点击右上角的“立即清理”按钮。

如果这份指南未能帮助您删除XMRig 感染,请下载我推荐的GridinSoft 反恶意软件。您也可以随时在评论中询问我以获取帮助。祝您好运!

User Review

( votes)References

- 了解为什么我建议您使用 GridinSoft Anti-Malware。